Cisco ASA是思科其中的一套防火墙和网络安全平台,主要用于工业交换机,路由器等安全设备。Cisco FTD是思科其中的一个威胁防御安全软件,主要用于工业防火墙设备。

1月11日,思科发布了安全更新,修复了自适应安全设备(ASA)软件和Firepower威胁防御(FTD)软件中发现的任意代码执行漏洞。以下是漏洞详情:

漏洞详情

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191112-asa-ftd-lua-rce

CVE-2019-15992 CVSS评分:7.2 高

思科自适应安全设备(ASA)软件

Cisco ASA软件的动态访问策略(DAP)功能允许管理员创建策略,这些策略根据在建立VPN会话时动态评估的因素来应用适当的访问控制属性。DAP提供了使用Lua编程语言定义增强的身份验证,授权和计费(AAA)策略的功能。这些用户定义的Lua脚本在设备的脚本沙箱中执行。

但是,Lua解释器的本地实现对受影响设备的脚本沙箱中所允许的Lua函数调用没有足够的限制。具有有效管理凭据的攻击者可以提交恶意的Lua脚本,该脚本在执行时将逃脱脚本沙箱并以root特权在受影响设备的基础Linux操作系统上执行任意代码。

思科Firepower威胁防御(FTD)软件

使用自定义应用程序检测器功能,管理员可以定义自定义逻辑,以基于通过Firepower管理中心(FMC)管理的Cisco FTD设备上的用户定义的应用程序,识别和过滤IP流量。

作为定义自定义应用程序检测逻辑的过程的一部分,管理员可以创建两种类型的检测器:基本或高级。通过填写一系列Web表单字段,在FMC基于Web的界面中创建基本应用程序检测器。高级应用程序检测器是在外部创建的,并作为包含用户定义的应用程序检测器逻辑的自定义Lua文件上传到FMC Web界面。配置完成后,高级自定义应用程序检测器将在托管的FTD设备的脚本沙箱中下载并执行。

具有有效管理凭据的攻击者可以在FMC Web界面上配置高级检测器,并提交恶意的Lua脚本。检测器配置和恶意脚本将被推送到托管的FTD设备。在执行时,恶意脚本将逃脱脚本沙箱,并在FTD设备的底层Linux操作系统上以root特权执行任意代码。

受影响产品

此漏洞影响Cisco ASA软件和Cisco FTD软件。

解决方案

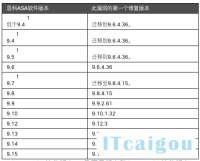

思科ASA软件

在下表中,左列列出了Cisco ASA软件的版本。右列表示包含此漏洞修复程序的第一个版本。

注:Cisco ASA软件版本9.5及更早版本和Cisco ASA软件版本9.7已终止维护。建议客户迁移到包含此漏洞修复程序的受支持版本。

思科FTD软件

尽管此漏洞影响运行Cisco FTD软件的传感器,但要修复此漏洞,还需要通过Cisco Firepower管理中心(FMC)关闭攻击媒介。

思科已经发布了解决此通报中描述的漏洞的软件更新。完整修补程序需要安装VDB更新(可以通过FMC在托管的FTD设备上安装)以及FMC修补程序的安装。思科建议客户在进行任何部署之前,以任何顺序安装VDB更新和FMC修补程序。

在下表中,左列列出了FMC软件的发行版。中间一栏表示包含该漏洞修复程序的第一个VDB更新,右栏表示包括此漏洞修复程序的FMC修补程序。

查看更多漏洞信息 以及升级请访问官网:

https://tools.cisco.com/security/center/publicationListing.x